-

범용 레지스터(General Register)

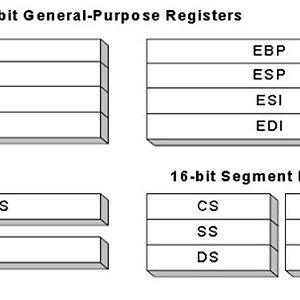

범용 레지스터(General Register)EAX (AX, AH, AL) - 누적연산기, 곱셈과 나눗셈 연산에서 자동으로 사용EBX (BX, BH, BL) - 베이스 레지스터, 특정 주소를 지정ECX (CX, CH, CL) - 수를 세아림, 자동으로 루프 카운터됨(반복적인 명령을 수행시)EDX (DX, DHT, DL) - 데이터 레지스터, 입출력 연산에서 반드시 간접 주소 지정에 사용ESI (SI) - 읽기 인덱스, 문자열 전송이나 비교에서 사용되는데 주로 소스 문자열의 오프셋을 가리킴EDI (DI) - 쓰기 인덱스 EBP (BP) - 베이스 포인터, 스택의 데이터에 접근하기 위해 사용ESP (SP) - 스택 포인터, 현재까지 사용된 스택의 위치를 저장, 스택 최상부의 오프셋을 가리킴EIP - 명령어 ..

Security Study/Reversing

2015. 9. 8.

범용 레지스터(General Register)

범용 레지스터(General Register)EAX (AX, AH, AL) - 누적연산기, 곱셈과 나눗셈 연산에서 자동으로 사용EBX (BX, BH, BL) - 베이스 레지스터, 특정 주소를 지정ECX (CX, CH, CL) - 수를 세아림, 자동으로 루프 카운터됨(반복적인 명령을 수행시)EDX (DX, DHT, DL) - 데이터 레지스터, 입출력 연산에서 반드시 간접 주소 지정에 사용ESI (SI) - 읽기 인덱스, 문자열 전송이나 비교에서 사용되는데 주로 소스 문자열의 오프셋을 가리킴EDI (DI) - 쓰기 인덱스 EBP (BP) - 베이스 포인터, 스택의 데이터에 접근하기 위해 사용ESP (SP) - 스택 포인터, 현재까지 사용된 스택의 위치를 저장, 스택 최상부의 오프셋을 가리킴EIP - 명령어 ..

Security Study/Reversing

2015. 9. 8.

-

리버스 엔지니어링이란?

* 리버스 엔지니어링이란? - 흔히 역공학이라고 부른다.- 응용 프로그램의 내부 구조와 동작원리를 탐구하는 기술- 버그나 취약점 분석- 파일이나 메모리 직접수정- 새로운 기능을 추가 하여 프로그램의 기능 향상- C언어, 어셈블리, OS구조, 디버거 사용법 필요 * 정적분석 - 멈춘사진 - 파일의 겉모습 분석- 파일의 종류, 크기, 헤더정보, Import/ Export API, 내부 문자열 실행 입출여부, 등록정보, 디버깅 정보, 디지털 인증서, 내부코드 등 * 동적분석 - 동영상 - 파일을 실제로 실행싴켜 그 행위를 분석 디버깅으로 코드 흐름과 메모리 상태등을 자세히 살펴보는 행위[출처] 리버스 엔지니어링이란?|작성자 Zealous

Security Study/Reversing

2015. 9. 3.